حماية جهاز الكمبيوتر من الهجمات الإلكترونيه

عناصر الموضوع

1- ماهو الهجوم الإلكتروني؟

2- ما هي البرامج الضارة؟

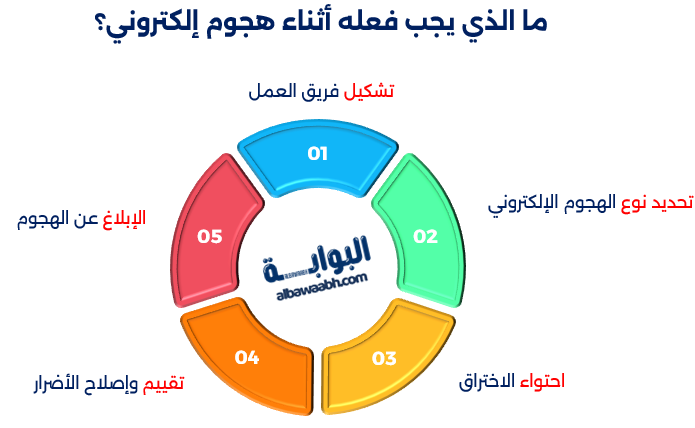

3- ما الذي يجب فعله أثناء هجوم إلكتروني؟

4- منع الهجوم الإلكتروني

حماية جهاز الكمبيوتر من الهجمات الإلكترونية .تشكل الجريمة الإلكترونية تهديدًا دائمًا للأفراد والمؤسسات والحكومات على مستوى العالم. بالإضافة إلى الأضرار المالية التي تترتب على هذه الجرائم، هناك تكاليف أقل وضوحًا تؤثر على الشركات، مثل تضرر السمعة وانخفاض ثقة المستهلك، والتي سنستعرضها في السطور القادمة.

1- ما هو الهجوم الإلكتروني؟

حماية جهاز الكمبيوتر من الهجمات الإلكترونية .الهجوم الإلكتروني هو محاولة يقوم بها مجرمو الإنترنت لتعطيل أجهزة الكمبيوتر أو سرقة المعلومات أو استخدام نظام كمبيوتر مخترق لتنفيذ هجمات إضافية. في السنوات الأخيرة، أصبحت هذه الهجمات أكثر تعقيدًا، مما جعل من الضروري على الأفراد والمؤسسات اتخاذ تدابير فعالة لمنعها.

تعتمد الجرائم الإلكترونية على الاستغلال الفعال للثغرات الأمنية. وتواجه فرق الأمن تحديًا كبيرًا، حيث يتعين عليها حماية جميع نقاط الدخول المحتملة، بينما يحتاج المهاجمون فقط إلى اكتشاف واستغلال ثغرة واحدة.

هذا الاختلال في التوازن يصب في مصلحة المهاجمين، مما يعني أن حتى المؤسسات الكبيرة قد تجد صعوبة في منع مجرمي الإنترنت من الوصول إلى شبكاتها.

يمكن لمجرمي الإنترنت استغلال أي جهاز متصل بالإنترنت كأداة للهجوم أو كهدف، مما يجعل الأفراد والشركات بمختلف أحجامها عرضة للخطر.

يُعزى ذلك إلى أن هذه الكيانات غالبًا ما تعتمد تدابير أمان إلكتروني أقل تعقيدًا، مما يزيد من تعرض الشركات الصغيرة والمتوسطة لمخاطر أكبر مقارنة بالشركات الكبرى، رغم أنها قد تبدو أقل وضوحًا كأهداف. [1]

وغالبًا ما تكون الشركات الصغيرة والمتوسطة مزودين خارجيين لمؤسسات أكبر، مما يعني أنه إذا تمكن أحدهم من اختراق أنظمة شركة صغيرة من خلال سرقة كلمة مرور، فقد يتسبب ذلك في اختراق السلسلة بأكملها.

2- ما هي البرامج الضارة؟

البرامج الضارة، أو ما يُعرف بالبرامج الخبيثة، هو مصطلح شامل يُشير إلى البرمجيات المتطفلة التي تهدف إلى استغلال الأجهزة على حساب المستخدم ولصالح المهاجم. تتنوع أنواع البرامج الضارة، لكنها جميعًا تعتمد على تقنيات تهدف إلى خداع المستخدمين والتهرب من تدابير الأمان، مما يسمح لها بالتثبيت على النظام أو الجهاز بشكل سري ودون إذن. إليك بعض الأنواع الأكثر شيوعًا من البرامج الضارة:

برامج طلب الفدية:

هي برامج ابتزاز تقوم بقفل جهاز الكمبيوتر، وتطلب من المستخدم دفع فدية لإلغاء القفل.

فيروسات حصان طروادة:

نوع من البرامج الضارة التي تُخفي عادةً في شكل مرفقات في رسائل البريد الإلكتروني أو ملفات قابلة للتنزيل مجانًا، ثم تنتقل إلى جهاز المستخدم. تمتلك فيروسات حصان طروادة القدرة على جمع بيانات حساسة للمستخدم، مثل بيانات الاعتماد ومعلومات الدفع.

برامج التجسس:

هي برامج تمنح المهاجم القدرة على الحصول على معلومات سرية حول أنشطة كمبيوتر شخص آخر من خلال نقل البيانات سرًا من محرك الأقراص الثابت الخاص به. كما يمكن أن تعمل برامج التجسس كراصد للوحة المفاتيح، حيث تقوم بتسجيل ضغطات المستخدم على لوحة المفاتيح.[2]

3- ما الذي يجب فعله أثناء هجوم إلكتروني؟

من الضروري أن تتخذ الشركات إجراءات سريعة عند التعرض لهجوم إلكتروني. يجب أن تركز الأهداف على إيقاف الهجوم وتقليل آثاره.

تشكيل فريق العمل

من الأفضل أن يكون الفريق قد تلقى تدريبًا مسبقًا حول كيفية التصرف في حالة حدوث هجوم.

تحديد نوع الهجوم الإلكتروني

إلى جانب تحديد نوع الهجوم، من المهم أيضًا فهم مصدره المحتمل ومدى انتشاره وتأثيره المحتمل.

احتواء الاختراق

يجب العمل على تأمين أي وصول قد يكون المهاجمون قد حصلوا عليه إلى أنظمتك. من الضروري التحرك بسرعة في مواجهة أي نوع من الهجمات الإلكترونية للقيام بما يلي:

- قطع الاتصال بالإنترنت عن الشبكة المتأثرة.

- تعطيل جميع وسائل الوصول عن بُعد إلى الشبكة.

- إعادة توجيه حركة مرور الشبكة.

- تغيير جميع كلمات المرور المعرضة للاختراق.

يجب أن يكون الهدف هو منع المهاجمين من الوصول إلى نظامك، وبعد ذلك يمكنك العمل على استعادة النظام إلى حالة أكثر أمانًا. [3]

تقييم وإصلاح الأضرار:

قم بتحديد البيانات التي قد تكون تأثرت بالاختراق، والأنظمة التي تم الوصول إليها، وما إذا كانت هناك أي نقاط دخول غير مصرح بها. قد تحتاج إلى استعادة البيانات المخترقة من النسخ الاحتياطية، وإعادة تثبيت الأنظمة، واستبدال أو إصلاح أي أجهزة تالفة.

الإبلاغ عن الهجوم

إذا كان لديك تأمين على المسؤولية الإلكترونية، يجب عليك الاتصال بشركة التأمين للحصول على إرشادات حول الخطوات التالية.

التواصل مع العملاء

من الضروري أن تكون صريحًا وشفافًا بشأن الهجوم للحفاظ على ثقة الجمهور.

التعلم من الحادث

استفد من هذه التجربة لتعزيز وعيك بأهمية الأمن الإلكتروني في شركتك.

4- منع الهجوم الإلكتروني

توعية الموظفين حول الأمن السيبراني:

1-التأكد من الروابط قبل النقر عليها.

2-التحقق من عناوين البريد الإلكتروني الواردة.

3-التفكير جيدًا قبل إرسال معلومات حساسة. إذا كان الطلب يبدو غير عادي، فمن المحتمل أن يكون كذلك. يُفضل التحقق من الشخص المعني عبر مكالمة هاتفية قبل اتخاذ أي إجراء بشأن الطلب الذي تساورك الشكوك حوله.

تشفير البيانات وإجراء النسخ الاحتياطي:

في حالة حدوث هجمات برمجيات الفدية، قد تتعرض برامج النسخ الاحتياطي نفسها للهجوم، مما قد يؤدي إلى تلف ملفات النسخ الاحتياطي حتى مع تطبيق إجراءات أمنية قوية. لذا، تأكد من تشفير جميع البيانات الحساسة، بما في ذلك معلومات العملاء والموظفين.

إجراء مراجعات دورية للحسابات

ابتكر أساليب للتغلب على التحديات، وتحقق مما إذا كانت النسخ الاحتياطية قد تعرضت للتلف بأي شكل. تأكد من إزالة البرامج غير المستخدمة لتقليل مخاطر استغلالها من قبل مجرمي الإنترنت لسرقة بياناتك أو إتلافها.

الوعي باختراقات البيانات الداخلية

فكر في المخاطر المرتبطة بوجود متعاقدين مستقلين يحملون أجهزة غير مفحوصة إلى مؤسستك دون قيود على الوصول، واتخذ خطوات لمعالجة هذه المخاطر. [4]

تقييد صلاحيات المسؤول

من المفيد لأمان شركتك أن تمنع الموظفين من تثبيت أو الوصول إلى بيانات معينة على شبكتك.

تثبيت جدار حماية

سيساعد نظام جدار الحماية في منع هجمات فك تشفير كلمات المرور التي قد تحدث على شبكتك أو أنظمتك قبل أن تتسبب في أي ضرر.

الحفاظ على تحديث البرامج والأجهزة وأنظمة التشغيل.

تقوم بعض الشركات بالاستثمار في نظام إدارة التصحيح الذي يتولى إدارة جميع تحديثات البرمجيات والأنظمة، مما يضمن بقاء نظامك قويًا ومحدثًا.

التأكيد على تطبيق أفضل سياسات كلمات المرور وفقًا لأفضل الممارسات.

من الضروري تجنب استخدام نفس كلمات المرور أو عبارات المرور في جميع أنحاء الشركة، كما يجب تذكر تعيين كلمة مرور قوية لتأمين شبكة Wi-Fi الخاصة بالشركة.

ضمان حماية نقاط النهاية

يساعد برنامَج أمان نِقَاط النهاية الشركات في حماية الأجهزة التي يستخدمها الموظفون لأغراض العمل، سواء كانت متصلة بالشبكة أو تعمل في السحابة، من التهديدات الإلكترونية.

وفي الختام، يعد برنامَج الحماية أداة أساسية وضرورية لكل مستخدم للكمبيوتر. من المهم تأمين النظام بشكل كامل، وقد يُعتقد بسهولة أن الأمن الإلكتروني يقتصر على المؤسسات الكبيرة، لكن في الحقيقة هو أمر حيوي للأفراد والشركات بمختلف أحجامها. فهناك العديد من التهديدات الإلكترونية التي تجعل من الضروري عدم تجاهل المخاطر.

المراجع

- مجموعة ريناد المجد لتقنية المعلوماتماهو الهجوم الإلكتروني؟ _ بتصرف

- Kasperskyماهي البرامج الضارة؟ _ بتصرف

- CNBC عربيةما الذي يجب فعله أثناء هجوم إلكتروني؟ _ بتصرف

- maziij.comمنع الهجوم الإلكتروني _ بتصرف

مشاركة المقال

وسوم

هل كان المقال مفيداً

الأكثر مشاهدة

ذات صلة

الفرق بين ذاكرة الوصول العشوائي (RAM) وذاكرة القراءة...

مفهوم الحاسوب وتطوره عبر الزمن

تصنيف الشبكات وأنواعها المختلفة

كيفية إيقاف واتس آب مؤقتًا

فوائد الحاسوب في مختلف المجالات الحياتية

كيفية صنع محرك كهربائي بسيط من مواد متاحة

مزايا وعيوب إستخدام الحاسوب في الحياة اليومية

الدليل الشامل: كيفية تحميل التطبيقات من خارج المتجر

كيفية رفع ملف PDF وتوفير رابط مباشر لتحميله

معرفة الفرق بين البلوك والحذف في الواتس اب

الذكاء الاصطناعي والأمن السيبراني: درع المستقبل الرقمي

هل لعبة المارد الأزرق خطيرة

إدارة محتوى المواقع باستخدام Content Management Systems (CMS)

الذكاء الإصطناعي في العمل