أفضل تقنيات التشفير لحماية البيانات الحساسة

عناصر الموضوع

1- أنواع البيانات الحساسة

2- المخاطر المرتبطة بعدم حماية البيانات

3- التوجهات المستقبلية في حماية البيانات

4- التحديات في تطبيق سياسات حماية البيانات

5- أنواع التشفير لحماية البيانات الحساسة

في عالم تتسارع فيه وتيرة الرقمنة تزداد الحاجة إلى حلول فعّالة لحماية المعلومات من التهديدات الإلكترونية المتنامية. فـ أنواع البيانات الحساسة. سواء كانت مالية أو صحية أو شخصية. أصبحت أكثر عرضة للاختراق والتسريب ما يفرض تحديات كبيرة على الأفراد والمؤسسات. هنا تبرز أهمية تقنيات التشفير كوسيلة متقدمة لضمان أمن البيانات وسريتها. ومع تعدد أنواع التشفير لحماية البيانات الحساسة. يصبح من الضروري فهم خصائص كل نوع واختيار الأنسب منها بحسب الحاجة. هذا المقال يستعرض أبرز تقنيات التشفير المستخدمة اليوم. ويحلل المخاطر المرتبطة بعدم حماية البيانات. كما يلقي الضوء على التوجهات المستقبلية في حماية البيانات التي تُعد أساسية في بناء بيئة رقمية أكثر أمانًا واستقرارًا.

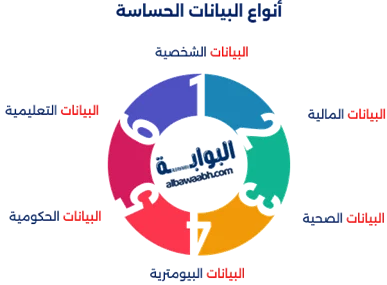

1- أنواع البيانات الحساسة

البيانات الحساسة هي تلك المعلومات التي إذا تم الوصول إليها أو تسريبها قد تسبب ضررًا للأفراد أو الشركات. وفيما يلي أبرز أنواع البيانات الحساسة: [1]

البيانات الشخصية:

تشمل أي معلومات يمكن استخدامها لتحديد هوية فرد معين. علاوة على ذلك إن تسريب هذه البيانات قد يؤدي إلى سرقة الهوية أو استخدام البيانات في أنشطة غير قانونية.

البيانات المالية:

تشمل المعلومات المتعلقة بالأنشطة المالية للفرد أو الشركة. بالإضافة إلى ذلك قد يؤدي تسريب هذه البيانات إلى فقدان الأموال أو الاحتيال المالي أو التلاعب في الحسابات المصرفية.

والبيانات الصحية:

تشمل أي معلومات تتعلق بالصحة البدنية أو النفسية للفرد. علاوة على ذلك يمكن أن يؤدي تسريب هذه المعلومات إلى التمييز أو استخدامها بطرق غير قانونية. مما قد يضر بالفرد نفسيًا واجتماعيًا.

البيانات البيومترية:

تشمل البيانات التي تتعلق بسمات جسمانية أو سلوكية فريدة يمكن استخدامها للتحقق من هوية الفرد. نظرًا لأن هذه البيانات تتعلق بهوية الفرد بشكل فريد. فإن تسريبها يمكن أن يؤدي إلى فقدان السيطرة على الوصول إلى الأنظمة أو الموارد.

البيانات الحكومية:

تشمل البيانات التي تحتفظ بها الجهات الحكومية والتي تتعلق بالأمن العام أو السياسات الوطنية. بالإضافة إلى ذلك إن تسريب هذه البيانات قد يعرض الأمن القومي للخطر أو يؤدي إلى زعزعة استقرار المجتمع.

أما البيانات التعليمية:

تشمل المعلومات المتعلقة بالتعليم والتعلم التي تخص الأفراد أو المؤسسات التعليمية. علاوة على ذلك إن تسريب هذه البيانات قد يضر بالسمعة الأكاديمية للفرد أو المؤسسة. ويؤدي إلى سوء استخدام للنتائج الأكاديمية.

2- المخاطر المرتبطة بعدم حماية البيانات

إن عدم حماية البيانات بشكل صحيح يعرض الأفراد والشركات والمؤسسات لمجموعة من المخاطر التي قد تؤثر على الأمان الشخصي والمالي فضلًا عن السمعة والمصداقية. تتنوع هذه المخاطر وتؤثر في مختلف المجالات. وفيما يلي أبرز المخاطر المرتبطة بعدم حماية البيانات: [2]

سرقة الهوية:

تحدث سرقة الهوية عندما يتم استخدام معلومات شخصية مسروقة (مثل رقم الهوية أو تفاصيل الحساب المصرفي) للوصول إلى حسابات الأفراد أو ارتكاب أنشطة احتيالية. بالإضافة إلى ذلك قد يعاني الضحية من مشكلات مالية كبيرة. كما أنه قد يستغرق وقتًا طويلًا لاستعادة هويته المالية.

التسريب أو الفقدان غير المقصود للبيانات:

يحدث التسريب أو الفقدان غير المقصود للبيانات الحساسة نتيجة لسوء الإدارة أو أخطاء بشرية. يؤدي ذلك إلى إلحاق الأضرار بالسمعة والثقة بين العملاء والشركات. بالإضافة إلى تكبد الشركة تكاليف إصلاحية.

الهجمات الإلكترونية (Cyberattacks):

تشمل الهجمات الإلكترونية مثل الاختراقات والفيروسات والبرمجيات الخبيثة التي تهدف إلى تدمير أو سرقة البيانات. بالإضافة إلى ذلك يمكن أن تؤدي هذه الهجمات إلى فقدان بيانات حيوية أو توقف الأنظمة عن العمل أو حتى تعطيل العمليات التجارية لفترات طويلة.

3- التوجهات المستقبلية في حماية البيانات

إليك بعض التوجهات المستقبلية في مجال حماية البيانات: [3]

الذكاء الاصطناعي والتعلم الآلي في الأمان السيبراني:

- من المتوقع أن يشهد استخدام الذكاء الاصطناعي والتعلم الآلي نموًا كبيرًا في مجال حماية البيانات.

- ستتمكن الأنظمة المدعومة بالذكاء الاصطناعي من اكتشاف الأنماط غير المعتادة في البيانات والتنبؤ بالتهديدات قبل وقوعها. مما يعزز من استجابة الدفاعات الإلكترونية ويقلل من المخاطر.

التشفير الكمومي (Quantum Cryptography):

- مع التقدم في الحوسبة الكمومية من المتوقع أن تصبح تقنيات التشفير الكمومي أساسية لحماية البيانات.

- توفر هذه التقنية مستوى عاليًا من الأمان عن طريق استخدام قوانين الفيزياء الكمومية. مما يجعل من المستحيل فك تشفير البيانات دون اكتشاف التلاعب.

توسيع استخدام التشفير اللامتكافئ (Homomorphic Encryption):

- يشهد التشفير شبه المتماثل الذي يسمح بإجراء العمليات الحسابية على البيانات المشفرة دون فك تشفيرها اهتمامًا متزايدًا.

- من المتوقع أن تصبح هذه التقنية أكثر شيوعًا في بيئات الحوسبة السحابية لتأمين البيانات الحساسة أثناء معالجتها.

الحوسبة الموزعة والتخزين السحابي الآمن:

- ستواصل الشركات التوجه نحو الحوسبة الموزعة والتخزين السحابي لتوفير حلول أكثر مرونة وأمانًا.

- من المتوقع أن تتحسن تقنيات التشفير وضوابط الوصول لضمان أمان البيانات المخزنة في السحابة. مما يساهم في حماية البيانات في بيئات العمل الحديثة.

حماية البيانات في ظل التشريعات العالمية:

- مع تزايد التشريعات المتعلقة بالخصوصية مثل GDPR. ستتزايد الحاجة إلى حلول حماية البيانات المتوافقة مع هذه القوانين.

- ستظهر تقنيات أمان مبتكرة لضمان الالتزام بالقوانين التي تحمي خصوصية الأفراد.

4- التحديات في تطبيق سياسات حماية البيانات

تواجه المؤسسات العديد من التحديات في تطبيق سياسات حماية البيانات. فيما يلي أبرز هذه التحديات: [4]

التهديدات السيبرانية المتزايدة:

تزداد الهجمات الإلكترونية بشكل مستمر. مما يجعل من الصعب ضمان حماية البيانات. بالإضافة إلى ذلك تتطور أساليب الهجوم مثل البرمجيات الخبيثة والهجمات الموجهة. مما يزيد من تعقيد تطبيق سياسات الأمان.

التقنيات المتطورة وصعوبة مواكبتها:

مع تقدم التكنولوجيا تصبح بعض السياسات التقليدية قديمة وغير قادرة على مواجهة التهديدات الجديدة. حيث يتطلب الأمر تحديث مستمر للأنظمة والتقنيات لمواكبة الابتكارات في الأمان.

التحديات القانونية والتنظيمية:

تختلف قوانين حماية البيانات من دولة إلى أخرى. مما يسبب تعقيدًا للشركات التي تعمل في أسواق متعددة. علاوة على ذلك تحتاج الشركات إلى التأكد من التزامها بالقوانين المحلية والدولية مثل GDPR لضمان الامتثال وحماية البيانات.

نقص الوعي والتدريب:

يواجه الكثير من الموظفين نقصًا في الوعي حول أهمية حماية البيانات وأساليب الأمان المتبعة. بالإضافة إلى ذلك يحتاج العاملون في المؤسسات إلى تدريب مستمر لفهم المخاطر وكيفية التعامل مع البيانات الحساسة بأمان.

تخزين البيانات عبر الأنظمة السحابية:

التخزين السحابي يعرض البيانات لمخاطر مثل الوصول غير المصرح به أو تسريب المعلومات. علاوة على ذلك من الضروري تطبيق سياسات تشفير قوية وآليات تحقق من الأمان عند تخزين البيانات في السحابة لضمان حمايتها.

التعقيد في إدارة الوصول:

صعوبة تحديد من يملك حق الوصول إلى البيانات الحساسة وكيفية إدارة هذه الحقوق بشكل دقيق. بالإضافة إلى ذلك يتطلب ذلك أنظمة قوية للتحكم في الوصول. مما قد يكون معقدًا في الشركات الكبيرة.

التكلفة والموارد:

تطبيق سياسات حماية البيانات يتطلب استثمارات كبيرة في التكنولوجيا والتدريب والموارد البشرية. علاوة على ذلك قد تواجه بعض الشركات صعوبة في تخصيص الميزانية اللازمة لتطبيق هذه السياسات بشكل فعال.

مقاومة التغيير من قبل الموظفين:

قد تواجه المؤسسات صعوبة في تنفيذ السياسات الجديدة بسبب مقاومة التغيير من قبل الموظفين. خاصة إذا كانت هذه السياسات تتطلب تغييرات في الطريقة التي يتم بها التعامل مع البيانات.

5- أنواع التشفير لحماية البيانات الحساسة

تُعد تقنيات التشفير من الركائز الأساسية لحماية البيانات الحساسة. إليك بعض أنواع التشفير المستخدمة في هذا المجال:

التشفير المتناظر (Symmetric Encryption):

- في هذا النوع من التشفير يُستخدم نفس المفتاح لكل من عملية التشفير وفك التشفير. ويُعد أسرع وأكثر كفاءة من التشفير غير المتناظر. لكنه يتطلب الحفاظ على سرية المفتاح.

التشفير غير المتناظر (Asymmetric Encryption):

- يُستخدم في تأمين تبادل البيانات عبر الإنترنت مثل الرسائل أو المعاملات المالية. ويعتمد على مفتاحين مختلفين: عام وخاص.

والتشفير باستخدام التوقيع الرقمي (Digital Signature):

- يُستخدم للتحقق من هوية المرسل وضمان أمان البيانات. علاوة على ذلك يقوم المرسل بتشفير الرسالة باستخدام مفتاحه الخاص. ويمكن للمستقبل التحقق من التوقيع باستخدام المفتاح العام للمرسل.

التشفير باستخدام الشبكات الخاصة الافتراضية (VPN):

- يقوم بتشفير حركة مرور الإنترنت بين المستخدم والشبكة. مما يضمن سرية البيانات عند الانتقال عبر الشبكة العامة. بالإضافة إلى ذلك يُستخدم بشكل أساسي لحماية البيانات أثناء تصفح الإنترنت أو الوصول إلى الشبكات الخاصة.

التشفير باستخدام طبقات متعددة (Multi-layer Encryption):

- يتم استخدام أكثر من تقنية تشفير على مستويات متعددة لتعزيز الأمان. على سبيل المثال يمكن استخدام AES لتشفير البيانات. ثم تطبيق RSA لتأمين نقل البيانات.

بينما التشفير شبه المتماثل (Homomorphic Encryption):

- يسمح بإجراء عمليات حسابية على البيانات المشفرة دون فك تشفيرها. علاوة على ذلك يُستخدم بشكل رئيسي في بيئات الحوسبة السحابية حيث يمكن معالجة البيانات الحساسة بشكل آمن.

التشفير باستخدام البلوكشين (Blockchain Encryption):

- يُستخدم في شبكات البلوكشين لتأمين البيانات عبر شبكة لامركزية. ويوفر أمانًا عاليًا ضد التلاعب أو الفساد في البيانات المخزنة.

التشفير باستخدام التقنيات الكمومية (Quantum Cryptography):

- يعتمد على مبادئ الفيزياء الكمومية لتوفير مستويات أمان لا يمكن اختراقها باستخدام الحوسبة التقليدية. بالإضافة إلى ذلك يُتوقع أن يكون حلًا مستقبليًا لمواجهة تهديدات الحوسبة الكمومية.

كل نوع من هذه الأنواع يمتلك خصائص وميزات خاصة به تُستخدم في حالات مختلفة لتوفير الأمان وحماية البيانات الحساسة. ومع استمرار تطور التهديدات الإلكترونية. ستظل تقنيات التشفير تشكل الأساس لحماية الخصوصية في العصر الرقمي.

وفي الختام إن حماية المعلومات لم تعد خيارًا. بل ضرورة تفرضها البيئة الرقمية الحديثة. فقد أثبتت تقنيات التشفير دورها المحوري في تأمين مختلف أنواع البيانات الحساسة ضد الاختراق والتلاعب. ومن خلال اختيار أنواع التشفير المناسبة لحماية البيانات الحساسة. يمكن للمؤسسات تقليل المخاطر المرتبطة بعدم حماية البيانات بشكل كبير. ومع تطور التكنولوجيا يتجه العالم نحو حلول أكثر تطورًا وذكاءً ضمن إطار التوجهات المستقبلية في حماية البيانات. مما يجعل من التشفير أداة لا غنى عنها في عصر البيانات.

المراجع

- appmaster أنواع البيانات الحساسة - بتصرف

- microsoft المخاطر المرتبطة بعدم حماية البيانات - بتصرف

- matrix219 التوجهات المستقبلية في حماية البيانات - بتصرف

- ar.canon-me التحديات في تطبيق سياسات حماية البيانات - بتصرف

مشاركة المقال

هل كان المقال مفيداً

الأكثر مشاهدة

ذات صلة

أفضل الهواتف التي تدعم توسيع الذاكرة الخارجية

كيفية إيقاف واتس آب مؤقتًا

منصة الأسر المنتجة إلغاء شهادة: دليل الإجراءات والتحديثات

التقنيات المستخدمة في تشغيل التلفاز

الذكاء الاصطناعي وأدوات تحليل الصور والفيديو

شبكات الجيل السادس (6G): ما الذي ننتظره؟

الذكاء الاصطناعي في الألعاب: مستقبل الترفيه التفاعلي

الذكاء الاصطناعي في الحياة اليومية: كيف تغير التكنولوجيا...

الذكاء الاصطناعي في خدمة الكتابة والترجمة

شبكات الجيل الرابع (4G) مقابل الجيل الخامس (5G):...

الحماية من الفيروسات والبرمجيات الخبيثة: دليل المستخدم العادي

الأمن الرقمي على الهواتف الذكية: كيف تحمي بياناتك...

مستقبل تقنيات التعرف على الصوت واستخداماتها

مستقبل شبكات الجيل الخامس (5G) وتأثيرها على الاتصالات