التحقق من الهوية وإدارة الوصول

عناصر الموضوع

1– مفهوم التحقق من الهوية

2– أنماط التحقق من الهوية

3– إدارة الوصول

4– التهديدات المتعلقة بالتحقق من الهوية وإدارة الوصول

5– تقنيات وأساليب تعزيز التحقق من الهوية وإدارة الوصول

6– التوجهات المستقبلية في التحقق من الهوية وإدارة الوصول

التحقق من الهوية وإدارة الوصول, في عالمنا الرقمي المتزايد أصبحت حماية البيانات والأمن يبراني من أولويات المؤسسات والأفراد على حد سواء وتعد عملية التحقق من الهوية وإدارة الوصول من العناصر الأساسية التي تضمن الأمان وحماية المعلومات الحساسة والتحقق من الهوية هو العملية التي يتم من خلالها التأكد من أن الشخص الذي يسعى للوصول إلى مورد معين هو فعلاً من يدعي أنه بينما إدارة الوصول تحدد وتراقب صلاحيات الأفراد أو الأنظمة للوصول إلى الموارد المختلفة.

تعتبر هذه العمليات حجر الزاوية للحفاظ على الأمان السيبراني وضمان عدم الوصول غير المصرح به إلى المعلومات الحساسة وسوف نناقش مفهوم التحقق من الهوية وإدارة الوصول بشكل فصل ونستعرض الأدوات والتقنيات المستخدمة لضمان أفضل ممارسات الأمان في المؤسسات.

1- مفهوم التحقق من الهوية

التحقق من الهوية هو عملية التأكد من أن الشخص الذي يطلب الوصول إلى نظام أو خدمة هو بالفعل من يدعي أن هذه العملية تعتبر الأساس الذي يعتمد عليه الأمان السيبراني في المؤسسات والأفراد على حد سواء والهدف من التحقق من الهوية هو ضمان حماية الأنظمة والبيانات من الوصول غير المصرح به وبالتالي منع المهاجمين أو الأفراد غير المصرح لهم من استغلال الثغرات أو السرقة.

تتم عملية التحقق من الهوية عادة باستخدام أحد أو أكثر من العوامل التي قد تتضمن:

- المعرفة: مثل كلمات المرور أو الأرقام السرية حيث يطلب من المستخدم إدخال معلومات يعرفها فقط.

- الملكية: مثل استخدام بطاقة ذكية أو جهاز خاص بالتحقق مثل الهاتف المحمول أو رمز أمان يرسل إلى الجهاز.

- البيومترية: وهي استخدام السمات الفسيولوجية الفريدة مثل بصمة الإصبع، أو التعرف على الوجه، أو فحص قزحية العين.

التأكد من هوية المستخدم في المرحلة الأولى من عملية الوصول يساعد في منع محاولات التسلل والاختراق. يمكن تحسين هذه العملية من خلال ما يعرف بـ التحقق المتعدد العوامل (MFA)، الذي يتطلب من المستخدم تقديم أكثر من عامل واحد. على سبيل المثال، قد يتطلب الأمر إدخال كلمة مرور متبوعا برمز يتم إرساله عبر رسالة نصية أو تطبيق خاص.

في الواقع، يعتبر التحقق من الهوية جزءًا لا يتجزأ من استراتيجيات الأمان الحديثة، سواء على مستوى المؤسسات أو الأفراد، وهو خطوة أساسية في الحفاظ على سرية المعلومات وحمايتها من الهجمات الخارجية.[1]

2- أنماط التحقق من الهوية

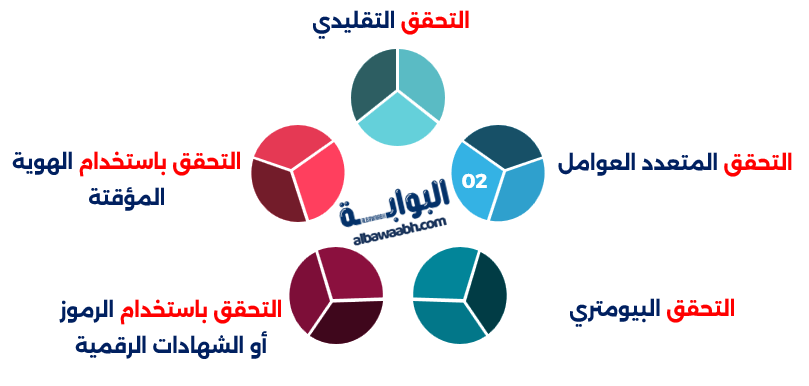

التحقق من الهوية هو عملية أساسية لضمان أمان الوصول إلى الأنظمة والبيانات الحساسة ويعتمد الأمان الرقمي على مجموعة من الأساليب والتقنيات التي تتيح التحقق من هوية المستخدمين بشكل موثوق وهناك عدة أنماط للتحقق من الهوية التي يمكن استخدامها لضمان حماية الأنظمة ضد الهجمات والاختراقات فيمكن تصنيف هذه الأنماط إلى ثلاثة أنواع رئيسية: التحقق التقليدي المبني على المعرفة والتحقق المتعدد العوامل والتحقق البيومتري.

التحقق التقليدي

هو النوع الأكثر شيوعًا في أنظمة الأمان ويعتمد على شيء يعرفه المستخدم فقط وفي هذه الحالة يطلب من المستخدم إدخال كلمة مرور أو رقم سري للوصول إلى النظام أو الخدمة فهذا النوع من التحقق هو الأساس في معظم المواقع والتطبيقات ولكن يواجه العديد من التحديات المتعلقة بالأمان مثل:

- سهولة الاختراق: إذا كانت كلمة المرور ضعيفة أو معاد استخدامها في عدة مواقع، يمكن للمهاجمين استغلالها للوصول إلى الحسابات.

- الهجمات القائمة على القاموس أو القوة العمياء: حيث يحاول المهاجمون تخمين كلمات المرور من خلال اختبار العديد من الاحتمالات.

رغم هذه المخاطر، يظل التحقق التقليدي من الهوية الأكثر شيوعًا لأسباب تتعلق بسهولة الاستخدام والانتشار الواسع.

التحقق المتعدد العوامل

التحقق المتعدد العوامل هو أسلوب أمن أكثر تطورا يوفر طبقات أمان إضافية ويتطلب من المستخدم تقديم أكثر من عامل للتحقق من هويته مما يزيد من صعوبة اختراق الحسابات عادة ما يتضمن ثلاثة أنواع من العوامل:

- عامل المعرفة: مثل كلمة المرور أو الرقم السري.

- عامل الملكية: مثل رمز يرسل إلى الهاتف المحمول أو تطبيق مصادقة.

- عامل البيومترية: مثل بصمة الإصبع أو التعرف على الوجه.

على سبيل المثال بعد إدخال كلمة المرور يطلب من المستخدم تقديم رمز يتم إرساله عبر رسالة نصية أو يتم الحصول عليه من تطبيق مصادقة مثل Google Authenticator أو Authy هذا النوع من التحقق يوفر حماية أفضل ضد الهجمات التي تستهدف كلمة المرور فقط لأنه حتى لو تم تسريب كلمة المرور فلا يمكن الوصول إلى الحساب بدون العاملين الآخرين.

التحقق البيومتري

التحقق البيومتري هو أحد أحدث وأكثر أساليب التحقق أمانًا حيث يعتمد على السمات الفسيولوجية أو السلوكية الفريدة للفرد ويمكن أن تشمل هذه السمات:

- بصمة الإصبع: حيث يتم مسح بصمة الإصبع للمستخدم للتحقق من هويته وتعتبر هذه الطريقة موثوقة لأن بصمة الإصبع فريدة لكل فرد.

- التعرف على الوجه: حيث يتم مسح الوجه باستخدام كاميرا مخصصة للتحقق من هويته فهذا النوع من التحقق أصبح شائعا في الهواتف الذكية الحديثة.

- التعرف على قزحية العين: حيث يتم مسح قزحية العين للكشف عن سمات فريدة.

- التعرف على الصوت: وهي تقنية تستخدم الصوت للتأكد من هوية الشخص.

تتميز هذه الأنماط بأنها أكثر أمانا مقارنة بالأنماط التقليدية لأن السمات البيومترية لا يمكن استنساخها أو اختراقها بسهولة وبالإضافة إلى ذلك توفر هذه الأنماط تجربة مستخدم سلسة وسريعة حيث لا يتعين على المستخدم إدخال كلمات مرور أو أرقام.

التحقق باستخدام الرموز أو الشهادات الرقمية

التحقق باستخدام الرموز أو الشهادات الرقمية يعتمد على أسلوب التوثيق القائم على البنية التحتية للمفاتيح العامة يتم إصدار شهادة رقمية تحتوي على مفتاح خاص وعام يرتبط بهوية المستخدم وفي هذه الحالة يتم استخدام الرموز المرسلة إلى جهاز المستخدم أو الشهادات الرقمية لتأكيد هويته.

هذه الأنواع من التحقق تعتبر شديدة الأمان لأنها تستخدم تقنيات تشفير قوية مما يجعل من الصعب على المهاجمين اختراق النظام أو التلاعب بالبيانات.

التحقق باستخدام الهوية المؤقتة

في بعض الحالات قد يتم استخدام الهوية المؤقتة للتحقق من هوية المستخدم والتي تتمثل في إرسال رمز تحقق إلى الهاتف المحمول أو البريد الإلكتروني والذي يكون صالح لفترة زمنية محدودة ويتم استخدام هذا النوع في تطبيقات مثل المعاملات المالية أو في حالات الأمان العالي حيث يتطلب الأمر التحقق المؤقت من الهوية.

3- إدارة الوصول

إدارة الوصول تتعلق بتحديد من لديه الحق في الوصول إلى موارد محددة في النظام. وهذا يشمل تطبيق السياسات التي تحدد الأدوار والصلاحيات المسموح بها للمستخدمين داخل المنظمة. يتم ذلك باستخدام تقنيات مختلفة، مثل:

- أنظمة إدارة الهوية والوصول: هي أنظمة تقوم بإدارة عمليات التحقق من الهوية وتخصيص الأذونات داخل المنظمة. تتيح هذه الأنظمة للمؤسسات التحكم في من يمكنه الوصول إلى البيانات والتطبيقات الحساسة.

- التحديد القائم على الدور: يسمح هذا النوع من التحكم للمؤسسات بتحديد صلاحيات الوصول بناءً على دور المستخدم داخل المنظمة. على سبيل المثال، قد يكون للمسؤولين صلاحيات واسعة بينما يكون لموظفي الدعم صلاحيات محدودة.

- التحديد القائم على السمات: يتيح هذا النموذج تخصيص الوصول بناءً على السمات والخصائص التي يحملها المستخدم، مثل الموقع أو مستوى الأمان الذي يحتاجه.[2]

4- التهديدات المتعلقة بالتحقق من الهوية وإدارة الوصول

همية التحقق من الهوية وإدارة الوصول في تعزيز الأمان، إلا أن هناك العديد من التهديدات التي قد تضر بهما، مثل:

- الهجمات القائمة على كلمات المرور: يث يمكن للمهاجمين استخدام تقنيات ثل هجمات القاموس أو هجمات القوة العمياء لاختراق كلمات المرور الضعيفة.

- الهجمات الهندسية الاجتماعية: مثل محاولات الاحتيال عبر البريد الإلكتروني أو الهواتف لسرقة بيانات الدخول من المستخدمين.

- التصيد الاحتيالي: الذي يعتمد على إغراء المستخدمين بتقديم بيانات اعتمادهم عبر مواقع أو تطبيقات مزيفة.

- الهجمات على البيانات البيومترية: قد يكون من الممكن تزييف بصمات الأصابع أو تقنيات التعرف على الوجه باستخدام تقنيات متقدمة.[3]

5- تقنيات وأساليب تعزيز التحقق من الهوية وإدارة الوصول

لتعزيز عملية التحقق من الهوية وإدارة الوصول، يجب تطبيق مجموعة من التقنيات والأساليب:

- استخدام كلمات مرور قوية ومعقدة: تتضمن الأحرف الكبيرة والصغيرة والأرقام والرموز الخاصة.

- تمكين التحقق المتعدد العوامل: يعتبر من أكثر الأساليب أمانًا، حيث يوفر طبقة إضافية من الحماية.

- استخدام برامج إدارة كلمات المرور: التي تساعد في تخزين كلمات المرور بطريقة آمنة وإدارتها.

6- التوجهات المستقبلية في التحقق من الهوية وإدارة الوصول

تتطور التقنيات المتعلقة بالتحقق من الهوية وإدارة الوصول بسرعة لتلبية احتياجات الأمان الحديثة فبعض التوجهات المستقبلية تشمل:

- التوثيق باستخدام الذكاء الاصطناعي: استخدام التعرف على الوجه أو الصوت لتحسين الأمان وتوفير تجربة مستخدم سلسة.

- التوثيق اللامركزي: حيث سيتم استخدام تقنيات مثل البلوكشين لضمان الحماية والسرية.

- التوسع في التحقق البيومتري المتقدم: والذي يشمل تقنيات مثل التعرف على العين والأنف.

- تكامل الأمان مع الحوسبة السحابية: سيكون دور السحابة في أمان الوصول أكثر أهمية في المستقبل مع تزايد استخدام هذه التقنية.[4]

في الختام، التحقق من الهوية وإدارة الوصول يمثلان ركيزتين أساسيتين في ضمان أمان البيانات وحمايتها من المخاطر الأمنية ومن خلال استخدام تقنيات متطورة مثل التحقق المتعدد العوامل والتوثيق البيومتري فيمكن للمؤسسات ضمان حماية فعالة ضد الهجمات السيبرانية ويتطلب الأمر أيضا تبني أفضل الممارسات في إدارة الوصول والتحقق من الهوية لضمان منع الوصول غير المصرح به إلى المعلومات الحساسة في ظل التحديات المتزايدة، تظل هذه العمليات حاسمة في حماية الأنظمة والمعلومات على المدى الطويل.

المراجع

- gbgمفهوم التحقق من الهوية -بتصرف

- microsoftإدارة الوصول - بتصرف

- proofpointالتهديدات المتعلقة بالتحقق من الهوية وإدارة الوصول - بتصرف

- identitymanagementinstituteالتوجهات المستقبلية في التحقق من الهوية وإدارة الوصول - بتصرف

مشاركة المقال

هل كان المقال مفيداً

الأكثر مشاهدة

ذات صلة

الأمن الرقمي على الهواتف الذكية: كيف تحمي بياناتك...

مستقبل تقنيات التعرف على الصوت واستخداماتها

مستقبل شبكات الجيل الخامس (5G) وتأثيرها على الاتصالات

مستقبل السيارات الكهربائية والتقنيات الذكية في القيادة

كيف تختار مزود خدمة الإنترنت الأنسب لاحتياجاتك؟

الذكاء الإصطناعي وتحليل البيانات الضخمة

أفضل الأدوات لإنشاء نسخ إحتياطية لملفاتك المهمة

كيفية قفل تطبيق الماسنجر

فوائد استخدام الخدمات السحابية للشركات الصغيرة

تمويل التوسع في الشركات: كيف تختار أفضل وسيلة...

تقنية الواقع المختلط (Mixed Reality) وأفضل تطبيقاتها

تقنية البلوتوث الحديثة: التطورات والاستخدامات الجديدة

تقنية البلوكتشين في قطاع التمويل: الأمان والشفافية

تقنيات الطباعة ثلاثية الأبعاد في مجال الطب والرعاية...