برامج الأمن السيبراني وأهميتها في 2025

عناصر الموضوع

1-أدوات الكشف عن التهديدات السيبرانية المتقدمة

2-برامج حماية البيانات الحساسة و التشفير

3-أنظمة إدارة الوصول والهوية لحماية المعلومات

4-تطبيقات مراقبة الشبكات واكتشاف الأنشطة المشبوهة

5-أدوات النسخ الاحتياطي واستعادة البيانات لمواجهة الهجمات

وفي ظل التطور الذي نشهده عام 2025 ومع الاعتماد على تقنيات الذكاء الاصطناعي (AI). وبعض البرامج المتنوعة والألعاب الإلكترونية. حيث أصبح برامج الأمن السيبراني الركن الأساسي في حماية البيانات الرقمية والأنظمة من التهديدات المتزايدة، كما أن الذكاء الاصطناعي يساعد في تحسين حياة البشر عن طريق تسريع العمليات وتحليل البيانات بطرق غير مسبوقة، حيث أن الألعاب الإلكترونية تشهد ازدهار غير مسبوق. مما يجعلها هدف شائعًا للهجمات الإلكترونية. خاصة اعتمادها على منصات الألعاب السحابية وحجم البيانات الشخصية التي يتم مشاركتها خلالها.

1- أدوات الكشف عن التهديدات السيبرانية المتقدمة

- جدار الحماية: هو جهاز أو برنامج يفصل بين المناطق الموثوق بها في شبكات الحاسوب. حيث أنه يراقب العمليات التي تمر بالشبكة ويرفض أو يسمح بمرور برنامج طبقًا لقواعد محددة، حيث أنه يراقب جدار الحماية حركة مرور الشبكة ومحاولات الاتصال ويقرر إذا يمكنك المرور بحرية إلي شبكتك أم لا.

- برامج مكافحة الفيروسات: من الضروري أن يكون لديك جدار حماية قوي وبرنامج مكافحة للفيروسات محدث للحفاظ على نظامك أمنًا، كما أن برامج مكافحة الفيروسات سينبهك إلي الإصابة بالفيروسات والبرامج الضارة. كما أنه يقدم برامج مكافحة الفيروسات الحديثة إجراءات وقائية مثل عزل التهديات المحتملة وإزالتها.

- اختبار الاختراق: يعتبر اختبار الاختراق من الطرق المهمة لاختبار أنظمة الأمان الخاصة بشركتك. وأثناء اختبار الاختراق يستخدموا متخصصين الأمن السيبراني نفس الأساليب التي يستخدمها المتسللون لكي يتحقق من نقاط الضعف المحتملة. [1]

2-برامج حماية البيانات الحساسة و التشفير

مع التطور السريع للتكنولوجيا، أصبح حماية البيانات الحساسة وتشفيرها أمرًا مهم خاصة في مجال البرامج والألعاب الإلكترونية التي تحتوي على كميات ضخمة من البيانات المستخدمين. وبفضل الذكاء الاصطناعي (AI)، حيث تمكنت برامج حماية البيانات من تحسين أساليب التشفير والكشف عن التهديدات السيبرانية بطريقة أكثر ذكاء. وتتضمن القدرات المشتركة لمنصات حماية البيانات ما يلي:

- التشفير: حيث أنها ترمز للبيانات بحيث تصبح غير قابلة للقراءة بدون مفتاح فك التشفير، وحمايتها سواء كانت في حالة السكون أو أثناء النقل.

- التحكم في الوصول: حيث أنها تعين الأذونات ومتطلبات المصادقة لكي يستطيع المستخدمين المصرح لهم من عرض البيانات أو تعديلها.

- النسخ الاحتياطي: يمكن إنشاء نسخة منظمة من البيانات ويوفر بعض أليات لاستعادة المعلومات في حالة فقدها بسبب تلف البيانات.

- إخفاء البيانات: حيث أنها تخفي عناصر البيانات الحساسة، ويمكنها الحفاظ على تنسيق البيانات الأصلية لاستخدامها في بيئات الاختبار.

- أدوات الامتثال: ميزات وتقارير مدمجة لكي تساعد المؤسسات في الالتزام بلوائح وخصوصًا البيانات، كما أنها توفر حل أمن للبيانات المزيد من هذه القدرات المصممة لتلبية احتياجات المؤسسات ومستوي المخاطر لديها. [2]

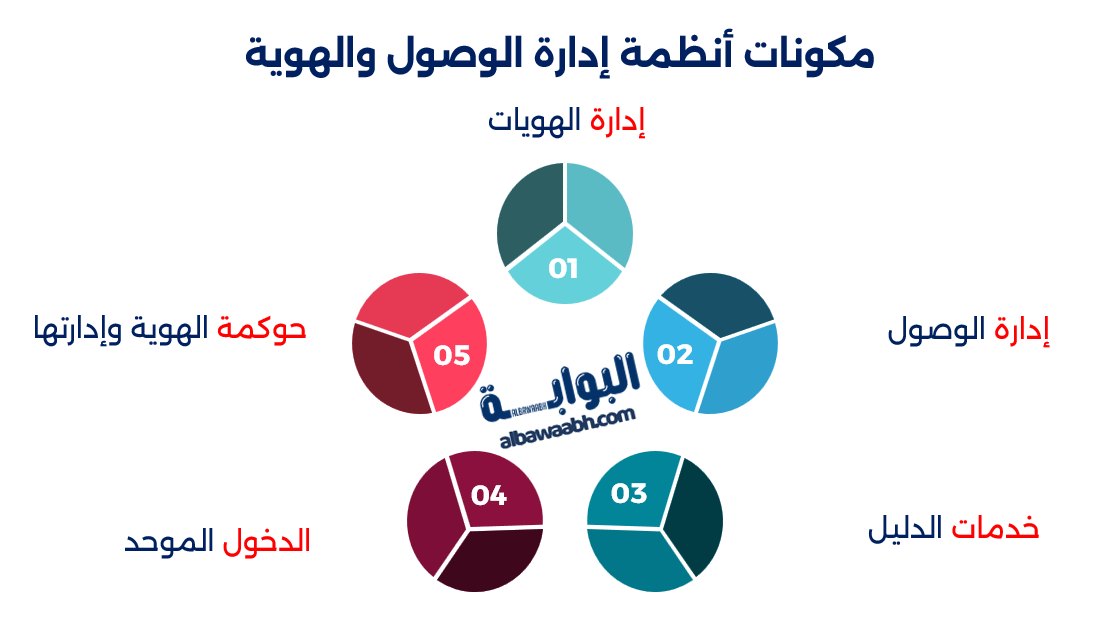

3-أنظمة إدارة الوصول والهوية لحماية المعلومات

وفي ظل عصر التحول الرقمي وزيادة الهجمات السيبرانية. أصبح تأمين المعلومات الحساسة وحمايتها من الوصول غير القانوني من أهم أولويات المؤسسات، بينما تلعب أنظمة إدارة الوصول والهوية دور حيوي في ضمان أمان البيانات. وتنظيم وصول المستخدمين إلي الموارد والأنظمة بطريقة موثوقة. ومكونتها هي:

أ- إدارة الهويات: تشمل إنشاء الحسابات وإدارة دورة حياة حساب المستخدم وتحتوي على الاستحقاقات والتزويد.

ب- إدارة الوصول: السيطرة على أنظمة الوصول الموحدة غالبًا مع إمكانية الدخول الموحد (SSO) والمصادقة المتنوعة العوامل (MFA).

ج- خدمات الدليل:تحكم بيانات الاعتماد المركزية والموحدة ومزامنتها.

د- الدخول الموحد (SSO): يقدم ربط كلمة السر المستخدم وبيانات الصلاحية وراء حساب واحد مع تمكين كلمة السر القوية لتسهيل الوصول إلي الخدمات.

ه- حوكمة الهوية وإدارتها (IGA): عمل على التقليل من المخاطر المتعلقة بإمكانية الوصول والامتيازات الزائدة عن طريق التحكم في الاستحقاقات. [3]

4-تطبيقات مراقبة الشبكات واكتشاف الأنشطة المشبوهة

Wireshark

هو تطبيق متاح للجميع ويستخدم لمراقبة حركة السيارات في الشبكات وتحليلها، حيث أنه يساعد في تحليل البروتوكولات والبيانات المرسلة عن طريق الشبكة. لكي يكشف عن أي أنشطة مشبوهة، كما يمكن استخدامه لاكتشاف البرمجيات الخبيثة أو تسريب البيانات.

SolarWinds NPM

هي أداة تعمل على رصد أداء الشبكة والكشف عن الأنشطة المشبوهة، حيث أنها تسمح للمستخدمين مراقبة الحالة العامة للشبكة واكتشاف مشاكل الأداء، حيث أنه يحتوي على أجهزة تحليل وتصور حية تعمل في تحديد أي نشاط غير عادي في الشبكة.

Nessus

يساعد الشبكات في تحديد الثغرات الأمنية المحتملة وقضايا الامتثال في البنية التحتية، كما أنه يوفر تقارير مفصلة عن النقاط الضعيفة، والتكوينات الخاطئة، والبرامج الضارة. مما يساعد في تحديد أولويات المخاطر بكفاءة عالية، حيث أنه يعد للمؤسسات الكبيرة التي تتطلب فصحًا قويًا للثغرات الأمنية وإدارة الامتثال وتقييم المخاطر. قد تكون الإصدارات الاحترافية تكلفتها عالية الثمن بالنسبة للشركات الصغيرة والمستخدمين الأفراد.[4]

5-أدوات النسخ الاحتياطي واستعادة البيانات لمواجهة الهجمات

Recoverit Data Recovery

يوفر هذا البرنامج استرجاع سلسلة من البيانات من خلال أجهزة التخزين المتعددة، ويمكن استرداد البيانات من خلال أجهزة التخزين الداخلي وبطاقات الذاكرة ومحركات الأقراص المحمولة. ويمكن لهذا البرنامج استعادة بياناتك التي قد تكون فقدتها منذ سنوات، وبالتالي لاستعادة البيانات المفقودة، كما أنه أداة بسيطة وسهلة الاستخدام، وخفيفة الوزن، حيث يمكن استرداد ملفات النسخ الاحتياطي استعادة البيانات من محركات الأقراص الخارجية. حيث يمكن إنشاء أقراص قابلة للتمهيد.

Remo BKF Repair Tool

من أفضل الأداه التي تتيح عملية الاسترداد في أي وقت من الأوقات. وإذا كنت تريد استعادة أي بيانات مفقودة فيمكنك بسهولة استخدام هذا البرنامج. ويوجد ميزة مذهلة لأداة الاسترداد ملفات النسخ الاحتياطي هي أنة يمكنك بسهولة فرز الملفات المطلوبة. وبالتالي استعادة البيانات أو الملفات المهمة دون أي مساعدة.

PCVITA BKF Recovery

يمكن استخدام هذا البرنامج لإصلاح ملف النسخ الاحتياطي. ولا يوفر هذا البرنامج قيودًا على النسخ الاحتياطي، حيث يمكن إجراء نسخ احتياطي للعيد من الملفات والمجلدات التي تريدها، كما أنه يوفر سلامة كاملة لملفات النسخ الاحتياطي. كما أنه يمكن استخدام أداة الاسترداد النسخ الاحتياطي، وفي حال إذا كنت تريد استعادة أي بيانات مفقودة. [5]

وفي الختام ومع الاعتماد المتزايد على الذكاء الاصطناعي (AI). حيث أصبحت حماية البيانات الحساسة وتشفيرها مهمة. خاصة في البرامج والألعاب الإلكترونية التي تلاحظ تفاعل هائل بين المستخدمين، حيث تلعب برامج التشفير دور محوري في تأمين البيانات من الهجمات السيبرانية. ويساعد الذكاء الاصطناعي في تعزيز القدرات الأمنية عن طريق الكشف الفوري عن التهديدات وتحليل الأنشطة المشبوهة، حيث إن الاستثمار في حلول أمان يجمع بين التشفير والذكاء الاصطناعي. مما يعزز ثقة المستخدمين ويضمن لهم حماية بياناتهم في بيئة البرامج والألعاب الإلكترونية.

المراجع

- RMGأدوات الكشف عن التهديدات السيبرانية المتقدمة-بتصرف

- ripplingبرامج حماية البيانات الحساسة و التشفير -بتصرف

- oracleأنظمة إدارة الوصول والهوية لحماية المعلومات-بتصرف

- Secopsolutionتطبيقات مراقبة الشبكات واكتشاف الأنشطة المشبوهة-بتصرف

- Recoveritأدوات النسخ الاحتياطي واستعادة البيانات لمواجهة الهجمات-بتصرف

مشاركة المقال

هل كان المقال مفيداً

الأكثر مشاهدة

ذات صلة

الذكاء الاصطناعي والقانون التجاري: دراسة تحليلية

طريقة البث المباشر في السناب

أفضل الهواتف التي تدعم توسيع الذاكرة الخارجية

كيفية إيقاف واتس آب مؤقتًا

منصة الأسر المنتجة إلغاء شهادة: دليل الإجراءات والتحديثات

التقنيات المستخدمة في تشغيل التلفاز

الذكاء الاصطناعي وأدوات تحليل الصور والفيديو

شبكات الجيل السادس (6G): ما الذي ننتظره؟

الذكاء الاصطناعي في الألعاب: مستقبل الترفيه التفاعلي

الذكاء الاصطناعي في الحياة اليومية: كيف تغير التكنولوجيا...

الذكاء الاصطناعي في خدمة الكتابة والترجمة

شبكات الجيل الرابع (4G) مقابل الجيل الخامس (5G):...

الحماية من الفيروسات والبرمجيات الخبيثة: دليل المستخدم العادي

الأمن الرقمي على الهواتف الذكية: كيف تحمي بياناتك...