الحماية من الفيروسات والبرمجيات الخبيثة: دليل المستخدم العادي

مع التطور الكبير في استخدام التكنولوجيا والإنترنت، أصبحت الفيروسات والبرمجيات الخبيثة تهديدًا حقيقيًا لأجهزتنا وبياناتنا الشخصية. لذلك أصبح من الضروري فهم أساليب الحماية من الفيروسات والبرمجيات الخبيثة واتباع أفضل الممارسات للحفاظ على أمن المعلومات وسلامة الأجهزة.

أنواع الفيروسات والبرمجيات الخبيثة وتأثيرها على الأجهزة

أنواع البرمجيات الخبيثة

تصنف البرمجيات الخبيثة بناءً على سلوكها وكيفية إصابتها للجهاز:

- الفيروسات: هي برامج تربط نفسها بملف أو برنامج قانوني. لا تعمل إلا إذا قام المستخدم بفتح الملف المصاب، ثم تبدأ في التكاثر وإتلاف الملفات الأخرى.

- الدودة: أخطر من الفيروسات لأنها تنتشر تلقائياً عبر الشبكات دون الحاجة لتدخل بشري أو الارتباط بملف. يمكنها تعطيل شبكات كاملة في وقت قصير.

- حصان طروادة: يظهر كبرنامج مفيد أو لعبة، لكنه يخفي بداخله كوداً خبيثاً. بمجرد تثبيته، يفتح “باباً خلفياً” للمخترقين للوصول إلى جهازك.

- برمجيات الفدية: تقوم بتشفير ملفات المستخدم ومنعه من الوصول إليها، ثم تطلب مبالغ مالية (غالباً بالعملات الرقمية) مقابل مفتاح فك التشفير.

- برمجيات التجسس: تعمل في الخفاء لجمع معلومات عنك، مثل كلمات المرور، تفاصيل بطاقات الائتمان، ونشاطك على الإنترنت، وإرسالها للمخترق.

- برمجيات الإعلانات: تقوم بإغراق جهازك بنوافذ إعلانية منبثقة مزعجة، وغالباً ما تستخدم لتتبع اهتماماتك وتوجيه إعلانات مخصصة لك بشكل قسري.

تعرف أيضًا على: كيف تختار مزود خدمة الإنترنت الأنسب لاحتياجاتك؟

تأثير البرمجيات الخبيثة على الأجهزة

أ. التأثير على الأداء

- البطء الشديد: استهلاك موارد المعالج (CPU) والذاكرة (RAM) بشكل مفرط.

- التعليق المتكرر: انهيار نظام التشغيل فجأة كظهور شاشة الموت الزرقاء في ويندوز.

- استهلاك البطارية والبيانات: في الهواتف، تلاحظ نفاد البطارية بسرعة نتيجة عمل البرمجيات في الخلفية.

ب. التأثير على البيانات والخصوصية

- سرقة الهوية: الوصول إلى الحسابات البنكية والبريد الإلكتروني.

- حذف أو تشفير الملفات: فقدان الصور والمستندات الهامة بشكل دائم.

- التجسس الصوتي والمرئي: اختراق الكاميرا والمايكروفون لتسجيل خصوصياتك.

ج. التأثير على النظام والشبكة

- تعطيل الحماية: تقوم بعض الفيروسات بإيقاف عمل برنامج “Antivirus” لضمان بقائها.

- استخدام جهازك كـ “زومبي“: استخدام جهازك ضمن شبكة (Botnet) لشن هجمات على مواقع عالمية دون علمك.

تعرف أيضًا على: مستقبل السيارات الكهربائية والتقنيات الذكية في القيادة

طرق الوقاية من البرمجيات الخبيثة بفعالية

كيف يمكن حماية الحاسب من الفيروسات؟

أدوات الدفاع الأساسية

- برامج الحماية الشاملة: عدم الأكتفاء بالبرامج التقليدية؛ واختيار البرامج التي توفر حماية ومن أفضل الخيارات لعام 2025: Bitdefender)، Norton 360، و (Kaspersky.

- استخدام VPN موثوق: عند الاتصال بشبكات واي فاي عامة، يقوم الـ VPN بتشفير البيانات، مما يمنع المتسللين من اعتراضها.

ممارسات الأمان الرقمي

- المصادقة المتعددة العوامل: فعّلها في جميع حساباتك (بريد، بنك، تواصل). حتى لو سرقت كلمة المرور، لن يتمكن المخترق من الدخول بدون الرمز الإضافي.

- مدير كلمات المرور: تجنب تكرار كلمات المرور. استخدم أدوات مثل Dash lane أوPassword1 لإنشاء وحفظ كلمات مرور معقدة وفريدة لكل حساب.

- التحديثات التلقائية: ثغرات الأنظمة هي المدخل الأول للفيروسات. فعّل التحديث التلقائي لنظام التشغيل (Windows, iOS, Android) والمتصفحات.

الحذر من الهندسة الاجتماعية

تعتمد أغلب الإصابات اليوم على خداع المستخدم بدلاً من اختراق النظام تقنياً:

- فحص الروابط والمرفقات: لا تنقر على روابط في رسائل بريد إلكتروني أو SMS تبدو مستعجلة أو تطلب تحديث بيانات بنكية.

- تجنب البرامج المقرصنة: ملفات التفعيل المجاني للبرامج والألعاب هي المصدر الأول لبرمجيات الفدية وبرامج التجسس.

- تحميل التطبيقات من المتاجر الرسمية:(Google Play, App Store) فقط، وتجنب المواقع الجانبية.[1]

تعرف أيضًا على: مستقبل شبكات الجيل الخامس (5G) وتأثيرها على الاتصالات

أفضل برامج الحماية المجانية والمدفوعة

طرق الحماية من البرمجيات الخبيثة؟

أفضل البرامج المدفوعة (حماية شاملة)

هذه البرامج توفر حماية استباقية، أي أنها تمنع الفيروس قبل وصوله، بالإضافة إلى ميزات إضافية مثل (VPN) وحماية الهوية.

- Norton 360 Deluxe

- يعتبر الأفضل بشكل عام. يتميز بمعدل اكتشاف للفيروسات يصل إلى 100%، ويوفر جدار حماية ذكي، ومساحة تخزين سحابية للنسخ الاحتياطي، ومدير كلمات مرور.

- Bitdefender Total Security

- الخيار الأول لمن يبحث عن برنامج خفيف لا يستهلك موارد الجهاز. يتفوق في التصدي لبرمجيات الفدية وحماية المعاملات البنكية.

- Bitdefender Total Security

- الخيار الأمثل للعائلات، حيث تسمح بعض باقاته بحماية عدد غير محدود من الأجهزة سواء كمبيوتر، هاتف، تابلت باشتراك واحد.

- Kaspersky Premium

معروف بقوته الكبيرة في تحليل السلوك المشبوه للبرامج، مما يجعله فعالاً جداً ضد الفيروسات الجديدة التي لم تصنف بعد.

أفضل البرامج المجانية (حماية أساسية)

إذا كنت مستخدماً حذراً ولا ترغب في دفع اشتراك سنوي، فهذه الخيارات توفر حماية جيدة جداً:

- Microsoft Defender

- مدمج تلقائياً في ويندوز 10 و11. تطور كثيراً وأصبح منافساً قوياً، وهو كافٍ جداً للمستخدم العادي الذي يلتزم بتحميل البرامج من مصادر رسمية.

- Avast Free Antivirus

- يوفر حماية ممتازة في الوقت الفعلي وميزة فاحص الواي فاي للتأكد من أمان شبكتك المنزلية.

- Bitdefender Antivirus Free

- نسخة مبسطة جداً من البرنامج المدفوع، مثالية لمن يريد حماية قوية دون تعقيدات أو إعدادات كثيرة (ثبته واتركه يعمل).

- AVG Antivirus Free

- يشبه Avast لأنهما من نفس الشركة، ويتميز بواجهة سهلة وأداء مستقر على الأجهزة القديمة.[2]

تعرف أيضًا على: مستقبل تقنيات التعرف على الصوت واستخداماتها

خطوات التصرف عند الإصابة بفيروس أو تهديد إلكتروني

كيفية الحماية من الفيروسات والبرمجيات الخبيثة

عزل الجهاز فوراً

أول خطوة يجب اتخاذها هي قطع اتصال الجهاز بالعالم الخارجي لمنع الفيروس من إرسال بياناتك للمخترق أو الانتشار لأجهزة أخرى من خلال غلق الواي فاي أو فصل كابل الشبكة فوراً. بالإضافة لذلك، نزع أي فلاشة أو قرص صلب خارجي متصل بالجهاز لمنع انتقال العدوى إليهما.

الدخول في الوضع الآمن

إذا كان الجهاز يعمل بنظام ويندوز، يجب إعادة التشغيل والدخول في Safe Mode. في هذا الوضع، لا يعمل إلا الحد الأدنى من البرامج، مما يمنع معظم الفيروسات من تشغيل نفسها تلقائياً، ويجعل حذفها أسهل.

حذف الملفات المؤقتة

تختبئ بعض البرمجيات الخبيثة في مجلدات الملفات المؤقتة. لذا يفضل استخدام أداة تنظيف القرص في ويندوز لحذف ملفات النظام المؤقتة قبل البدء بالفحص، لتسريع العملية وتقليل أماكن اختباء الفيروس.

إجراء فحص شامل

استخدم برنامج مكافحة الفيروسات الحالي لديك، أو برنامجًا آخر إذا كان معطّلاً بسبب الفيروس. لا تكتفِ بفحص سريع، بل اختر فحصًا كاملاً. بالإضافة إلى ذلك، استخدم برنامجًا مثل النسخة المجانية من Malwarebytes كبرنامج فحص إضافي؛ فهذا البرنامج متخصص في التعرّف على البرامج الضارة التي لا تستطيع برامج مكافحة الفيروسات التقليدية اكتشافها.

تغيير كلمات المرور

لا تغير كلمات مرورك من الجهاز المصاب. استخدم هاتفك أو جهازاً آخر نظيفاً لتغيير كلمات المرور الخاصة بـ:

- البريد الإلكتروني الأساسي.

- الحسابات البنكية.

- مواقع التواصل الاجتماعي.

المراقبة أو الاستعادة

إذا نجح الحذف راقب أداء الجهاز لبضعة أيام. إذا استمر البطء أو النوافذ المنبثقة، قد تحتاج لعمل إعادة ضبط مصنع أو إعادة تثبيت النظام. وإذا كان فيروس فدية لا تدفع الفدية أبداً. حاول البحث عن أدوات فك التشفير المجانية التي توفرها شركات الأمن مثل(No More Ransom).

تعرف أيضًا على: الأمن الرقمي على الهواتف الذكية: كيف تحمي بياناتك الشخصية؟

في الختام، الحماية من الفيروسات والبرمجيات الخبيثة ليست خيارًا بل ضرورة في عالمنا الرقمي. ومع الالتزام بالوعي الأمني واستخدام أدوات الحماية المناسبة، يمكننا تصفح الإنترنت واستخدام التقنية بثقة وأمان.

الأسئلة الشائعة

ما الفرق بين الفيروس والبرمجيات الخبيثة؟

الفيروس نوع من البرمجيات الخبيثة، بينما البرمجيات الخبيثة تشمل فيروسات وتروجان وبرامج تجسسية وفدية وغيرها.

كيف أعرف أن جهازي مصاب بفيروس؟

بطء شديد في الجهاز، ظهور نوافذ غريبة، استهلاك عالي للمعالج، تغيير في الملفات دون سبب، انقطاع الإنترنت بشكل غير طبيعي.

هل يكفي برنامج مكافحة الفيروسات وحده؟

لا، يجب معه تحديث النظام، الحذر من الروابط المشبوهة، وعدم تحميل ملفات غير موثوقة.

هل تحديثات النظام مهمة؟

نعم جدًا، لأنها تسد الثغرات التي يستغلها المخترقون.

ما أهم طرق حماية الجهاز؟

استخدام برنامج حماية موثوق، تحديث دائم، عدم الضغط على روابط مجهولة، تفعيل جدار الحماية، والنسخ الاحتياطي للبيانات.

هل يمكن للفيروسات إصابة الهاتف؟

نعم، خاصة عند تحميل تطبيقات من مصادر غير رسمية أو فتح روابط مجهولة.

ما هي برمجيات الفدية؟

نوع من البرمجيات الخبيثة تقوم بقفل الملفات وتطالبك بدفع مال لفك التشفير.

ما أفضل طريقة للتعامل مع رسالة مشبوهة؟

لا تضغط على أي رابط… تجاهلها أو احذفها فورًا.

المراجع

- Nor layer _بتصرف How to prevent malware attacks

- Security Best Free Antivirus Software in 2025 _بتصرف

مشاركة المقال

هل كان المقال مفيداً

الأكثر مشاهدة

ذات صلة

الأمن الرقمي على الهواتف الذكية: كيف تحمي بياناتك...

مستقبل تقنيات التعرف على الصوت واستخداماتها

مستقبل شبكات الجيل الخامس (5G) وتأثيرها على الاتصالات

مستقبل السيارات الكهربائية والتقنيات الذكية في القيادة

كيف تختار مزود خدمة الإنترنت الأنسب لاحتياجاتك؟

الذكاء الإصطناعي وتحليل البيانات الضخمة

أفضل الأدوات لإنشاء نسخ إحتياطية لملفاتك المهمة

كيفية قفل تطبيق الماسنجر

فوائد استخدام الخدمات السحابية للشركات الصغيرة

تمويل التوسع في الشركات: كيف تختار أفضل وسيلة...

تقنية الواقع المختلط (Mixed Reality) وأفضل تطبيقاتها

تقنية البلوتوث الحديثة: التطورات والاستخدامات الجديدة

تقنية البلوكتشين في قطاع التمويل: الأمان والشفافية

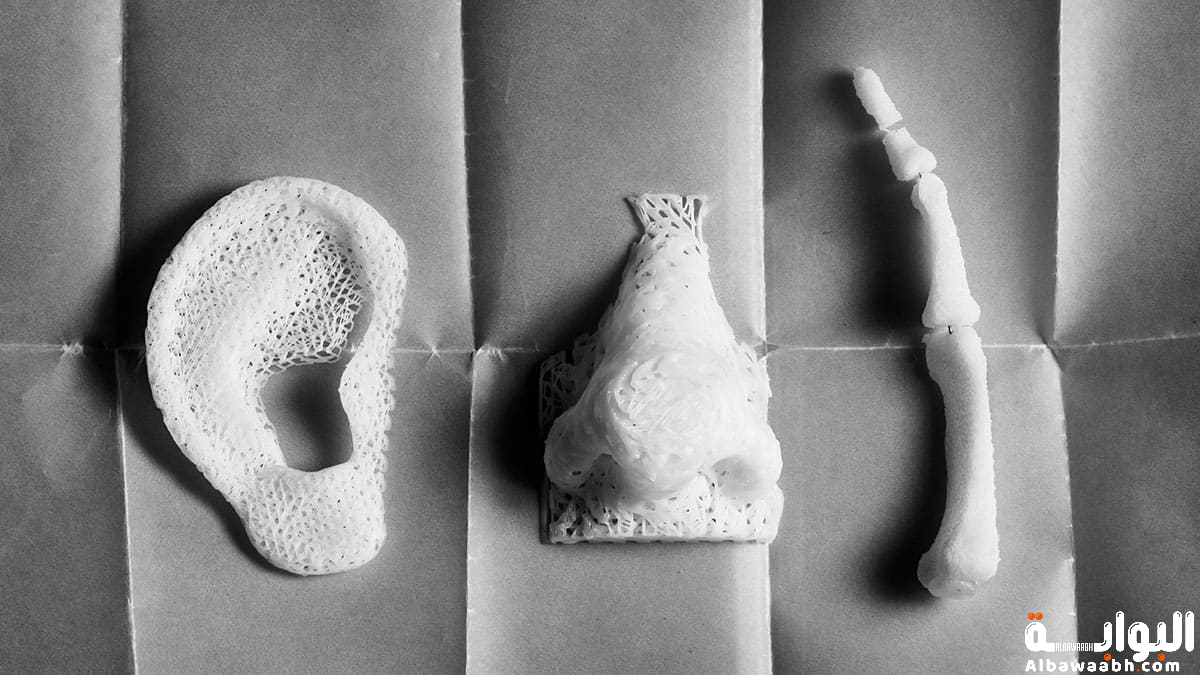

تقنيات الطباعة ثلاثية الأبعاد في مجال الطب والرعاية...